خمسة نصائح لتبسيط معاملات ضريبة القيمة المضافة

0

0

0

0

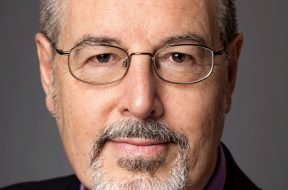

بقلم كريس غوفير، المدير العام لزيروكس في الإمارات مع تطبيق قانون ضريبة القيمة المضافة بنسبة 5 بالمائة في دولة الإمارات العربية المتحدة، تواجه الشركات اليوم التحدي المتمثل في رقمنة وتأمين سجل معاملاتها التجارية. يفرض القانون الاتحادي على المنظمات الاحتفاظ بسجلاتها المحاسبية بصيغة ورقية أو إلكترونية لمدة لا تقل عن خمس سنوات بعد كل سنة مالية. قد […]